SET es una completísima suite dedicada a la ingeniería social , que nos permite automatizar tareas que van desde el de envío de SMS (mensajes de texto) falsos, con los que podemos suplantar el numero telefónico que envía el mensaje, a clonar cualquier pagina web y poner en marcha un servidor para hacer phishing en cuestión de segundos.

El programa ya viene instalado en nuestro backtrack pero hay que activarlo y esto se hace por consola con un simple comando que es apt-get install metasploit framework.

Después de que se a descargado este repositorio accedemos al programa en la ruta que se ve y encontramos el menú del SET.

A

continuación vemos el menú principal de este programa en el se presentan varias

herramientas seleccionamos la numero 1 que es

SOCIAL-ENGINEERING ATTACKS, entonces en el set de color azul marcamos 1

y damos enter

Como

vemos se despliega otro menú de la opción 1 aquí damos 2 y enter utilizando la

opción website attack vectors

En el siguiente menú seleccionamos la opción 3, que otorga ciertas credenciales para el paso que veremos en la siguiente imagen.

Como

vemos aquí notamos 2 pasos después de acceder al menú de las credenciales vemos

3 opciones más aquí vamos a utilizar la numero 2 site cloner y después

pondremos la dirección de la página que queremos clonar en este caso la de

facebook.

Cuando

ponemos el objetivo se nos muestra un mensaje que nos indica que ya está activo

el servidor y la página ha sido clonada.

Aquí

nos indica que efectivamente ya está funcionando este servidor y listo para

extraer información lo que haremos ahora es confirmar la ip de esta página y

ver si efectivamente está funcionando esto con el ifconfig en la terminal.

Esta

es la ip del equipo es decir donde se creó el clon del Facebook, se supone que

si hicimos bien el paso a paso si ponemos esta dirección ip en el navegador nos

debe mostrar el sitio de Facebook.

Ahora

cuando alguien accede a esta página por esta dirección ip y pone su clave y

usuario esto es lo que aparece. Como podemos ver al final en rojo esta el usuario y el password.

SET es una completísima suite dedicada a la ingeniería social , que nos permite automatizar tareas que van desde el de envío de SMS (mensajes de texto) falsos, con los que podemos suplantar el numero telefónico que envía el mensaje, a clonar cualquier pagina web y poner en marcha un servidor para hacer phishing en cuestión de segundos.

El programa ya viene instalado en nuestro backtrack pero hay que activarlo y esto se hace por consola con un simple comando que es apt-get install metasploit framework.

Después de que se a descargado este repositorio accedemos al programa en la ruta que se ve y encontramos el menú del SET.

A

continuación vemos el menú principal de este programa en el se presentan varias

herramientas seleccionamos la numero 1 que es

SOCIAL-ENGINEERING ATTACKS, entonces en el set de color azul marcamos 1

y damos enter

Como

vemos se despliega otro menú de la opción 1 aquí damos 2 y enter utilizando la

opción website attack vectors

En el siguiente menú seleccionamos la opción 3, que otorga ciertas credenciales para el paso que veremos en la siguiente imagen.

Como

vemos aquí notamos 2 pasos después de acceder al menú de las credenciales vemos

3 opciones más aquí vamos a utilizar la numero 2 site cloner y después

pondremos la dirección de la página que queremos clonar en este caso la de

facebook.

Cuando

ponemos el objetivo se nos muestra un mensaje que nos indica que ya está activo

el servidor y la página ha sido clonada.

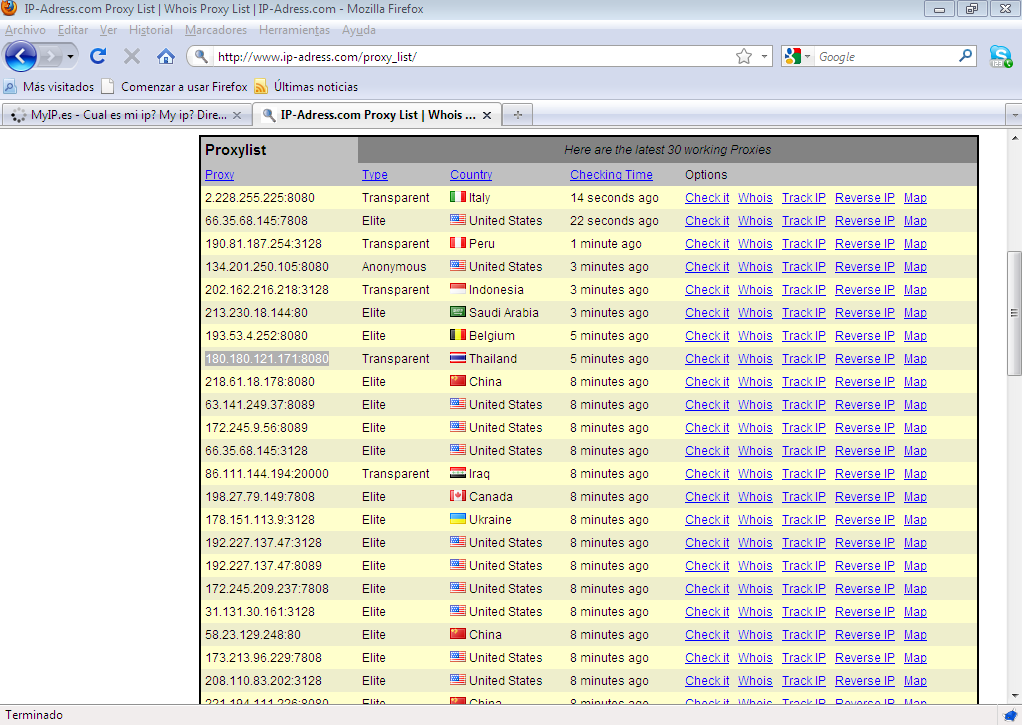

Aquí

nos indica que efectivamente ya está funcionando este servidor y listo para

extraer información lo que haremos ahora es confirmar la ip de esta página y

ver si efectivamente está funcionando esto con el ifconfig en la terminal.

Esta

es la ip del equipo es decir donde se creó el clon del Facebook, se supone que

si hicimos bien el paso a paso si ponemos esta dirección ip en el navegador nos

debe mostrar el sitio de Facebook.

Ahora

cuando alguien accede a esta página por esta dirección ip y pone su clave y

usuario esto es lo que aparece. Como podemos ver al final en rojo esta el usuario y el password.